개요

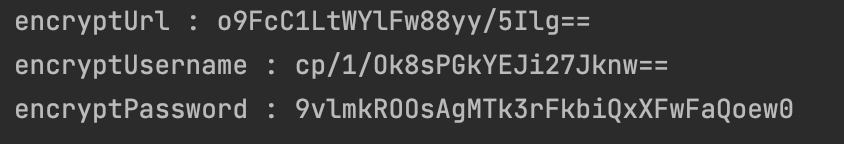

기존에 Jasypt 패키지를 이용해 YML 설정 파일 암호화를 진행하였지만 application.yml 파일 내 jasypt.encryptor.password가 노출되어있어 암호화는 해주었지만 암호화를 풀 수 있는 열쇠를 노출해 이와 같은 문제를 해결하는 방법으로 Github Repository secrets을 이용해 해결하였습니다.

떠오른 방법

- 암호화를 풀 수 있는 키를 우분투 서버 자체에 환경변수로 등록하여서 도커 컨테이너에 스프링 run 할 때 환경변수를 전달한다.

- Github Repository secrets를 이용한다.

- Spring Vault를 이용한다.

Spring Vault란?

Vault는 HashiCorp에 의해서 개발된 크로스 플랫폼 패스워드 및 인증 관리 시스템이다. 공개되면 안 되는 비밀번호, API 키, 토큰 등을 저장하고 관리한다.

선택한 방법

우선 저는 제일 간단한 방법으로 진행하기 위해 2번을 선택했습니다.

시간이 되면 1번 방법과 3번 방법으로 진행해 보겠습니다.

해결 방법

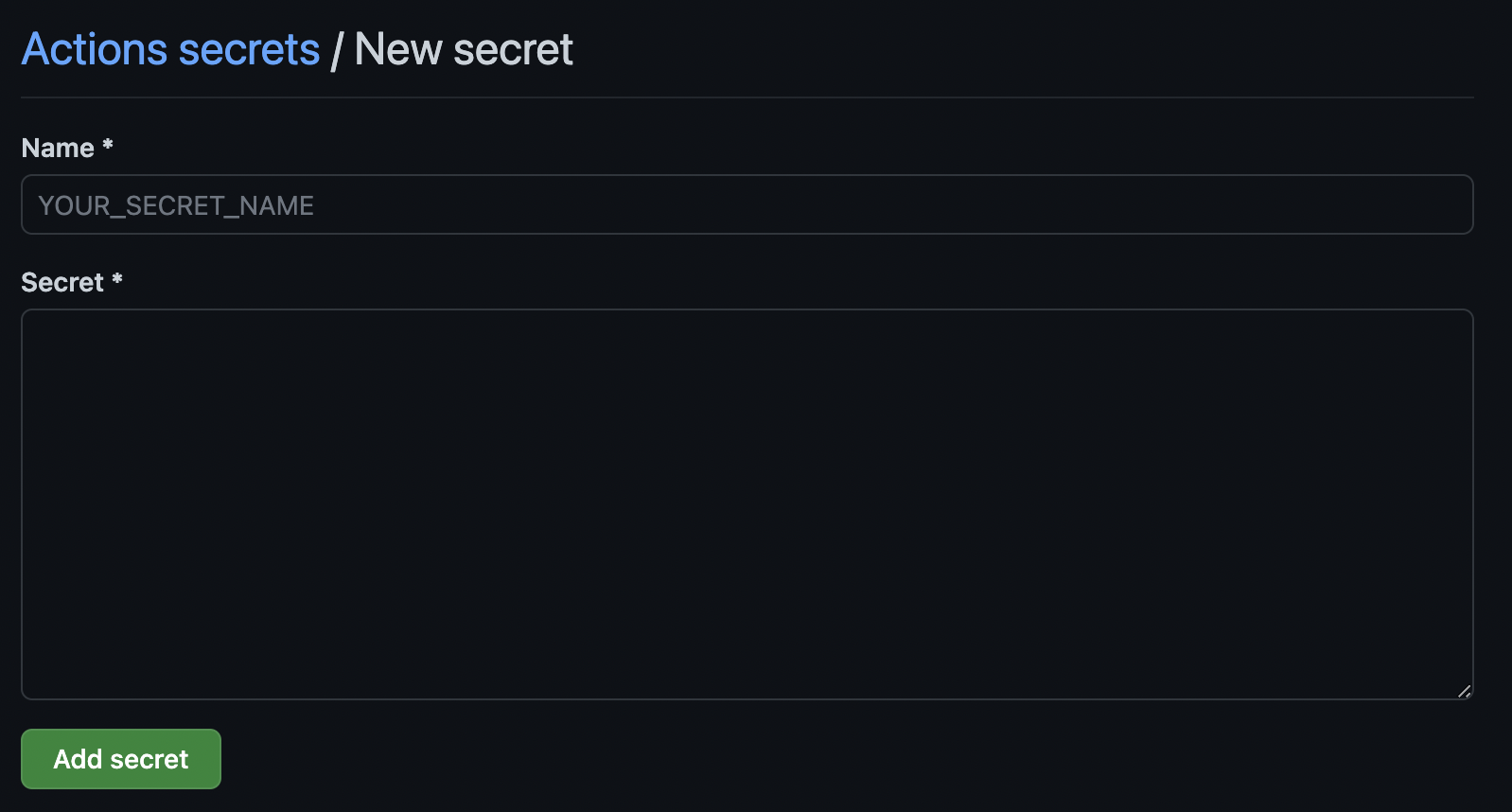

1. GitHub 해당 Repository에 들어가서 Settings에서 왼쪽 하단에 있는 Secrets의 Actions에 접속한다.

2. Secrets의 Actions에서 오른쪽 상단에 있는 New repository secret을 선택한다.

3. secret의 Name을 입력하고 Secret에는 암호화를 진행하고 싶은 내용을 입력하고 Add secret을 누르면 생성된다.

4. 현재 제가 만든 secret 목록입니다.

5. .github/workflows/gradle.yml 파일에 아래의 코드를 추가한다.

Repository secrets을 사용하면 GitHub Actions의 gradle.yml에만 환경변수가 적용되어 스프링에서 사용할 수 있게 변수를 넘겨주어야 한다.

- name: Set Yaml

uses: microsoft/variable-substitution@v1

with:

files: ./src/main/resources/application-prod.yml

env:

spring.datasource.url: ${{ secrets.DB_URL }}

spring.datasource.username: ${{ secrets.DB_USERNAME }}

spring.datasource.password: ${{ secrets.DB_PASSWORD }}

gradle.yml 전체 코드

# This workflow uses actions that are not certified by GitHub.

# They are provided by a third-party and are governed by

# separate terms of service, privacy policy, and support

# documentation.

# This workflow will build a Java project with Gradle and cache/restore any dependencies to improve the workflow execution time

# For more information see: <https://help.github.com/actions/language-and-framework-guides/building-and-testing-java-with-gradle>

name: Java CI with Gradle

on:

push:

branches: [ "main" ]

# pull_request:

# branches: [ "main" ]

jobs:

build:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: Set up JDK 11

uses: actions/setup-java@v3

with:

java-version: '11'

distribution: 'temurin'

- name: Set Yaml

uses: microsoft/variable-substitution@v1

with:

files: ./src/main/resources/application-prod.yml

env:

spring.datasource.url: ${{ secrets.DB_URL }}

spring.datasource.username: ${{ secrets.DB_USERNAME }}

spring.datasource.password: ${{ secrets.DB_PASSWORD }}

- name: Grant execute permission for gradlew

run: chmod +x gradlew

- name: Build with Gradle

run: ./gradlew build

- name: Docker build

run: |

docker login -u ${{ secrets.USERNAME }} -p ${{ secrets.PASSWORD }}

docker build -t spring-cicd2 .

docker tag spring-cicd2 lusida0131/spring-cicd2:latest

docker push lusida0131/spring-cicd2:latest

deploy:

needs: build # build 후에 실행되도록 정의

name: Deploy

runs-on: [ self-hosted, label-go ] # AWS ./configure에서 사용할 label명

steps:

# 3000 -> 80 포트로 수행하도록 지정

- name: Docker run

run: |

docker login -u ${{ secrets.USERNAME }} -p ${{ secrets.PASSWORD }}

docker stop spring-cicd2 && docker rm spring-cicd2 && docker rmi lusida0131/spring-cicd2:latest

docker run -d -p 8081:8081 --name spring-cicd2 --restart always lusida0131/spring-cicd2:latest

변수는 ${{ secrets.적용한이름 }}으로 불러올 수 있다. 위의 코드를 보면 ./src/main/resources/application-prod.yml의 파일에 spring.datasource.url를 ${{ secrets.DB_URL }} 변수로 덮어 씌운다. 실제 application-prod.yml의 값은 임의의 값을 주어도 상관없다.

datasource:

url: ${url}

username: ${username}

password: ${password}

'프로젝트 > 스크랩' 카테고리의 다른 글

| Validation을 이용한 유효성 검증 (0) | 2022.10.31 |

|---|---|

| 스크랩 Exception 방법과 흐름 (2) | 2022.10.25 |

| 스크랩 프로젝트를 진행하면서 현재 고민하고 있는 문제 (0) | 2022.10.21 |

| 서버와 로컬에서 특정 URL의 테스트 값이 다름 (0) | 2022.10.17 |

| YML 설정 파일 암호화 (0) | 2022.10.12 |