패스워드 관련 파일 및 명령어

패스워드 정책

- 대소문자, 숫자, 특수문자를 혼용하여 8글자 이상의 패스워드를 사용

- 동일 문자를 연속 4회 이상 사용 금지

- 패스워드 히스토리를 관리해 2 ~ 3개 이상 동일 패스워드를 사용 금지

- 패스워드 변경 주기를 설정(패스워드 유효기간을 90일 이하로 설정)

- 사전에 나오는 쉬운 단어나 이름은 패스워드로 사용하지 못하도록 설정

- 기본 설정된 패스워드는 사용되지 못하도록 설정

- 초기 부여된 패스워드는 사용자 최초 접속 시 변경하도록 설정

패스워드 정책 설정 파일

- /etc/security/pwquality.conf

패스워드 기본값 설정 파일

- /etc/login.defs

패스워드 관련 명령어

passwd [사용자명]

- 해당 사용자의 패스워드를 변경

- 사용자 명을 입력하지 않으면 현재 사용자의 패스워드로 변경

- -n : 패스워드 변경 후 최소 사용 기간

- -x : 패스워드 변경 후 최대 사용 기간

- -w : 패스워드 만기일 이전에 사용자에게 경고 메시지를 전달할 날짜 지정

- -f : 최초 로그인 시에 강제로 패스워드를 변경하도록 설정

- -d : shadow 파일의 패스워드 필드 값을 제거, passwd 입력 없이 로그인 가능

- -l : 해당 사용자의 상태를 locking으로 변경

- -s : 해당 사용자의 현재 패스워드 설정 조회

접근 제어

su [-] [사용자 명]

- 다른 사용자로 로그인할 때 사용한다.

- -(dash)의 유무

- su -root : 입력한 사용자의 사용자 초기화 파일 적용

- su root : 현재 사용자의 환경을 유지, 사용자 초기화 파일 적용 x

who : 접속 정보

who am i : 현재 터미널에 대한 접속 정보

whoami : 로그인 명

last : /var/log/wtmp 파일을 참조해서 로그인했던 정보를 출력해주는 명령어, 자신의 시스템에 접속한 정보를 확인할 수 있다. (IP 확인 가능)

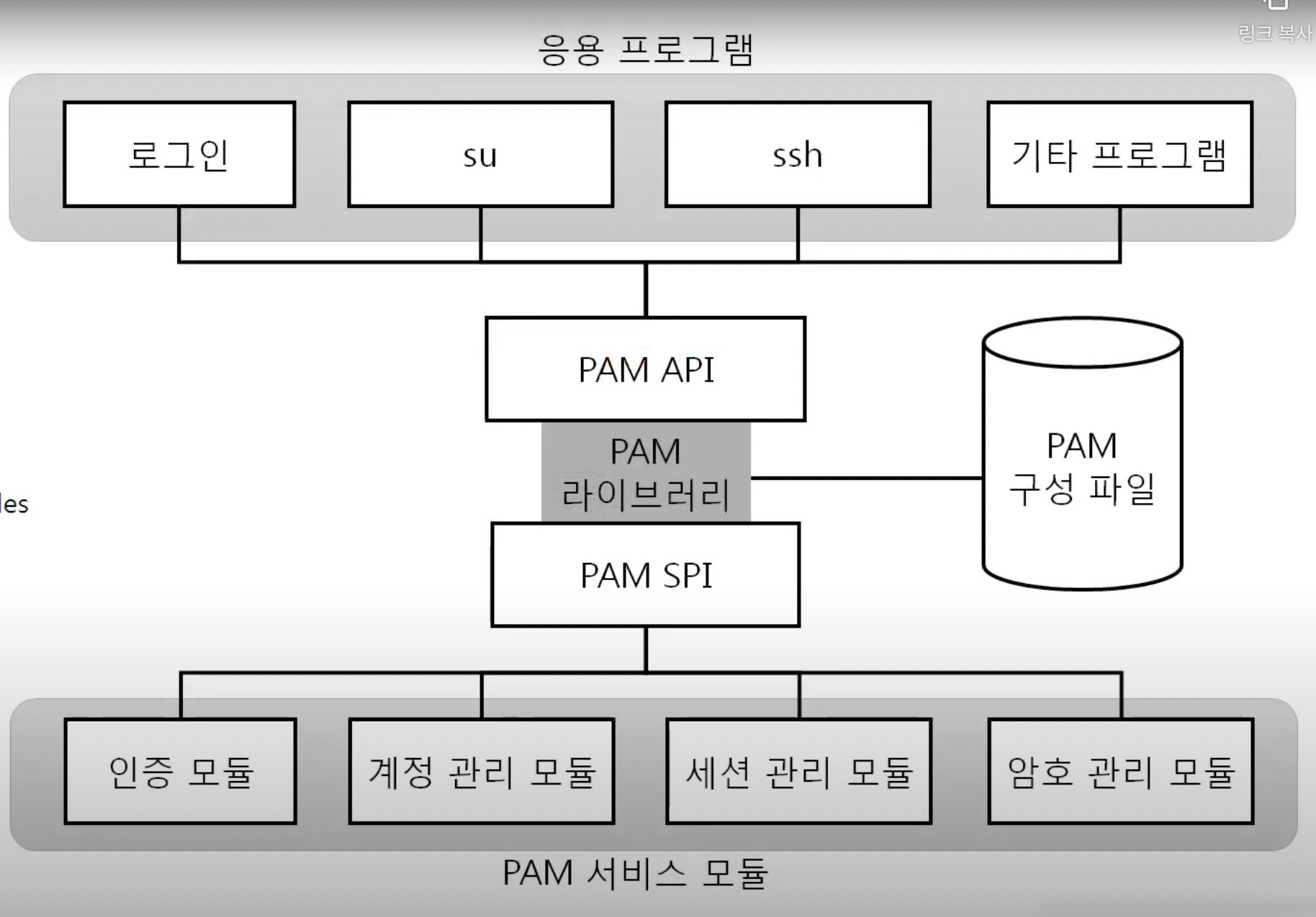

PAM(pluggable Authentication Modules)

- 시스템에 공통적인 인증 방법을 제공

- 어떤 보안 인증 기능을 추가할 때 모듈로 만들어서 쉽게 보안 설정 내용들을 교체 또는 추가 제거가 가능하다.

- 모듈의 종류는 다양하며 각각 모듈의 기능을 정확히 파악하는 것이 중요

- 프로그램이 사용자 인증이 필요하면 PAM라이브러리를 호출

- PAM 라이브러리가 호출되면 호출한 응용프로그램의 설정 파일을 검사, 설정 파일의 내용에 맞는 PAM 모듈을 적용

- 설정 파일이 없으면, 기본 설정 파일을 사용

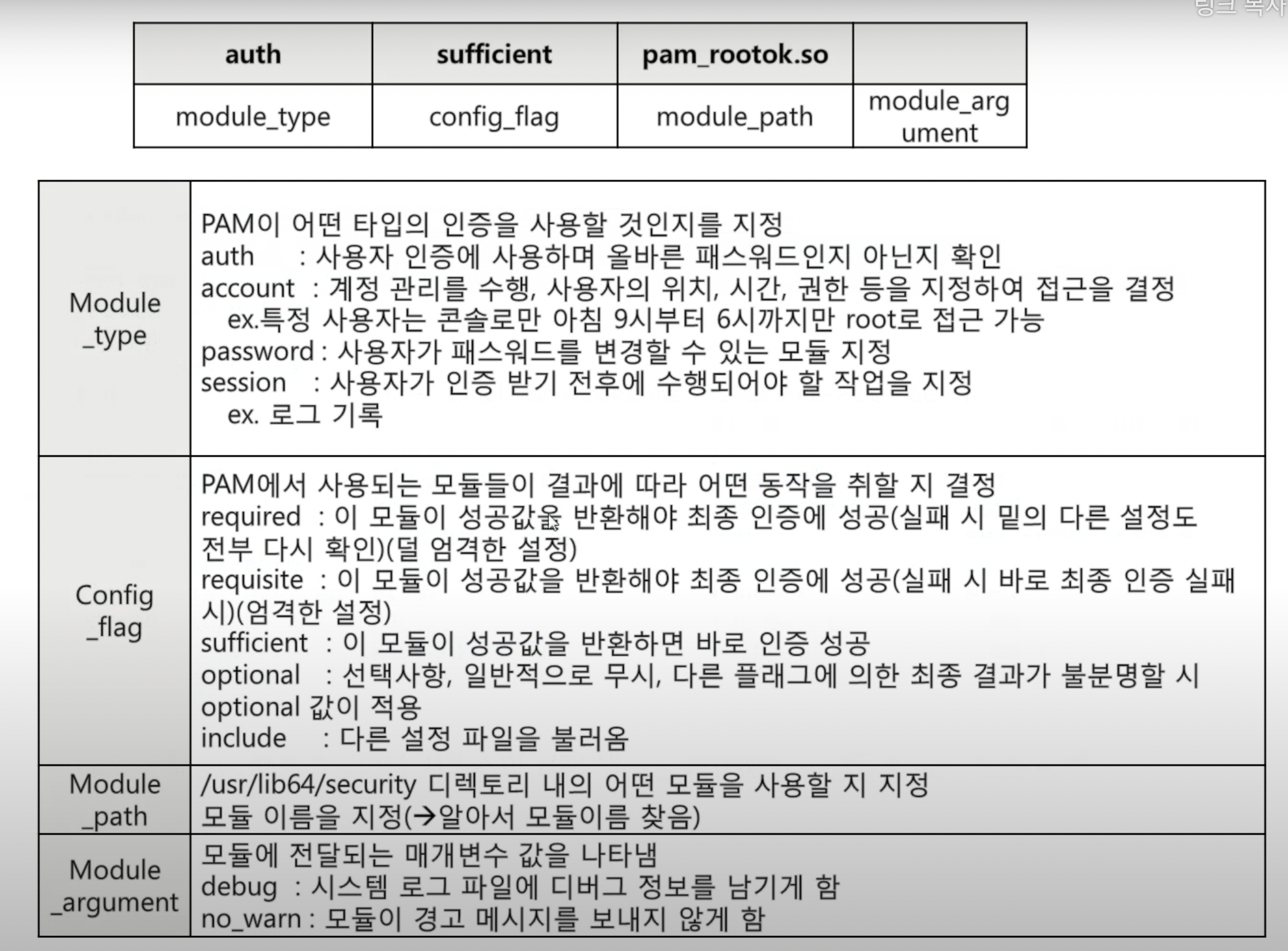

- 설정 파일은 사용자 인증을 검사하기 위해 필요한 유형(형식)을 가짐

/etc/pam.d 디렉토리 : PAM을 적용한 프로그램이나 서비스의 설정 내용을 저장해둔 파일들이 모여 있는 디렉터리

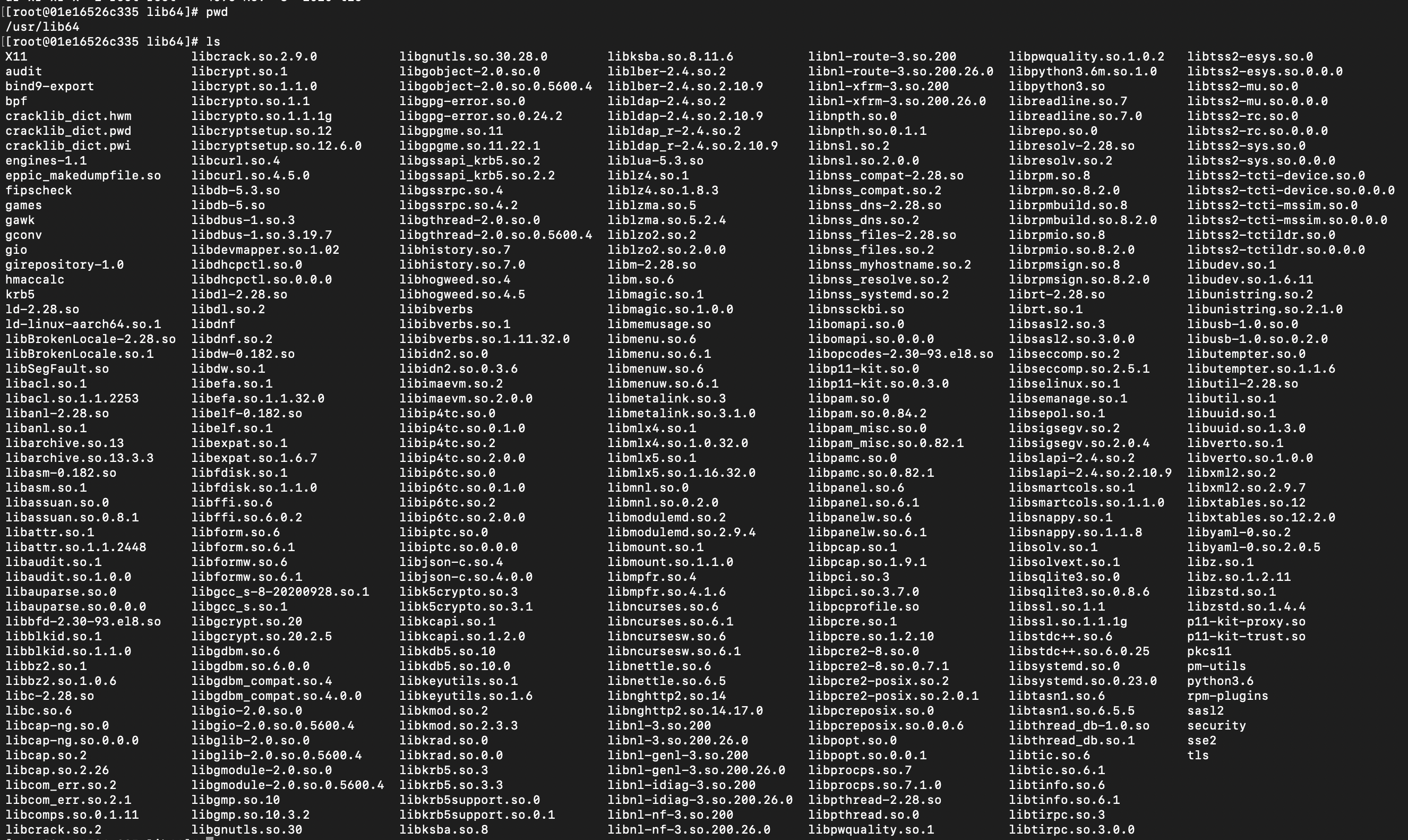

/usr/lib64 경로로 들어가면 모듈의 종류를 확인할 수 있다.

자주 사용하는 모듈

- pam_permit.so, pam_deny.so : 항상 성공/실패를 return으로 접근, 접근을 허용/거부(가장 일반적인 모듈)

- pam_warn : 호출한 사용자 및 호스트 정보를 messages 로그를 남김

- pam_access : 계정 또는 IP주소를 이용해서 시스템 접근을 허용/거부

- pam_pwcheck : /etc/login.defs 파일을 참조하여 암호를 확인하는 명령어

- pam_security : /etc/security 파일을 참조하여 터미널 장치가 root로 접근할 수 있는지 없는지 판단

- pam_time : 시간, 쉘 등을 설정할 수 있는 모듈

- pam_wheel : su 서비스에 사용함, su를 이용한 root 접근을 막을 수 있음

'개발 > Linux' 카테고리의 다른 글

| 디스크 관리 및 파일시스템 (0) | 2022.08.06 |

|---|---|

| 리눅스 부팅, 런레벨, systemd, 유닛, systemctl 관련 명령어 (0) | 2022.08.03 |

| 사용자 관리 관련 파일, 사용자 및 그룹 관리 명령어 (0) | 2022.08.01 |

| 프로세스, 아카이브(tar), 압축 (0) | 2022.07.29 |

| 특수권한, 쉘 명령어 (0) | 2022.07.28 |